J’ai eu exactement le même samedi : classement vertical direct.

A +.

J’ai eu exactement le même samedi : classement vertical direct.

A +.

Soit il vient de loin, soit celui qui l’a envoyé est insomniaque. En tout cas c’est pas un fonctionnaire de l’Administration. ![]()

Bonjour à tous !

oui il doit venir de loin avec décalage horaire ( ou robot)

et sur l’adresse du site à contacter = tai. au lieu de antai !

c’est régulier ce genre de spam !

et aussi pas mal pour le colis à livrer qui est en attente ! (faux Chronopost)

@+

Bernard

Pas + tard qu’il y a une heure, mais cette fois avec AMAZON (je n’ai rien commandé chez eux ces derniers jours).

A +.

avec un ordinateur quantique (quand ils seront vraiment utilisables), il lui faudra quelques minutes.

Ça, c’est faux.

Tu fais comment le calcul?

Voilà le temps qu’il faut pour craquer 0123456789@zerty

Rien que çà, 1 billion d’années, càd 1 milliard d’années !

Bon après, ce calcul est très théorique, ce n’est qu’un estimation.

Tu fais comment le calcul?

Ce qui est une très bonne question !

En fait, le problème est mal posé (comme d’habitude) car il ne définit pas le contexte.

Pour casser un mot de passe, une première approche est d’avoir accès à un vérificateur qui réponde OK ou KO en fonction du mot de passe fourni. Pour calculer le temps nécessaire pour craquer un mot de passe, il faut calculer les combinaisons possibles de signes utilisables et dans le cas idéal pour la sécurité (mot de passe « aléatoire » et pas de chance), il faudra toutes les essayer.

Mais en réalité, cette façon de voir les choses est fausse ce qui fait dire des âneries au médias de grands chemins et autres sites Web.

Selon que le vérificateur répond quasi instantanément ou au bout d’une seconde, ou si comme c’est souvent le cas, double son temps de réponse après chaque essai faux, ou si le vérificateur refuse de répondre après 3 essais erronés, la taille pour un mot de passe sûr change du tout au tout. Un mot de passe de 4 caractères peut s’avérer sûr dans certains contextes et sera trivial dans d’autres.

Une deuxième approche moins favorable pour la sécurité est lorsqu’on récupère une base de mots de passe hachés (ou éventuellement chiffrée) par un algorithme cryptographique. C’est ce qu’on trouve dans les systèmes informatiques.

Là, on a à faire à un problème de crypto classique consistant à trouver une correspondance entre un clair et un cryptogramme. Et dans ce cas, mieux vaut que le mot de passe soit long afin que la solution la plus avantageuse soit de tenter de casser l’algorithme cryptographique (ce qui implique de faire des hypothèses sur la puissance de calcul disponible pour calculer le temps nécessaire).

Tu fais comment le calcul?

J’avoue que j’ai bêtement appliqué le testeur indiqué plus haut par Domi-Niaque!

C’est vrai que ça ne veut rien dire parce que l’on ne sait pas comment le calcul est effectué, ni quelles hypothèses son concepteur a faites (nombre possible d’essais par seconde…).

Au mieux, c’est une valeur maximum.

Si on suppose un mot de passe composé de chiffres, de majuscules, de minuscules et de caractères spéciaux, cela donne pour chaque caractère du mot de passe, 10 + 26 +26 + 33 = 95 possibilités. Pour un mot de passe de 15 caractères, ça donne 95^15 = 4,63291230*10^29 combinaisons (si mon calcul est juste).

Si la longueur du mot de passe n’est pas connue, les essais devraient logiquement commencer par les plus petits.

95 essais nécessaires pour vérifier qu’il ne fait pas 1 caractère de longueur, puis 95^2 essais pour 2 caractères … donc un nombre de tentatives non négligeable avant d’essayer la première combinaison à 15 caractères.

Bonjour,

Tout cela c’est très théorique. Comme l’a indiqué Chour_pascal, un accès correctement configuré bloque toute tentative après plusieurs essais infructueux (souvent 3). Certains bloquent même le compte, ce qui nécessite une intervention physique (rendez-vous avec un conseiller, courrier papier, vérification renforcée de l’identité du demandeur, etc.).

bb

Si la longueur du mot de passe n’est pas connue, les essais devraient logiquement

logique?

Non, c’est complètement illusoire.

Sauf que la gestion des mots de passe et l’implémentation des dispositifs de sécurité est au moins aussi important, que le mot de passe lui même.

Le mot de passe peut faire 200 caractères, si l’implantation des moyens de sécurités est défaillant, c’est une porte ouverte même sans connaitre le mot de passe.

Le mot de passe c’est une chose, mais bien connaitre l’implémentation permets souvent de contourner les sécurités.

La meilleure des sécurités, c’est ne laisser fuiter aucune info aux pirates potentiels sur les moyens mis en oeuvre…

Tout cela c’est très théorique.

Oui, bien sûr! Cétait juste le calcul du nombre de combinaisons possibles pour un mot de passe de 15 caractères composé de chiffres, de majuscules, de minuscules et de caractères spéciaux.

Si la longueur du mot de passe n’est pas connue, les essais devraient logiquement commencer par les plus petits.

95 essais nécessaires pour vérifier qu’il ne fait pas 1 caractère de longueur, puis 95^2 essais pour 2 caractères … donc un nombre de tentatives non négligeable avant d’essayer la première combinaison à 15 caractères.

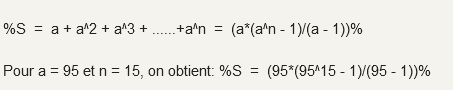

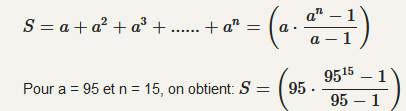

Dans ce cas, le nombre S d’essais possibles vaut, en appelant a le nombre de caractères différents utilisables (ici 95) et n le nombre de caractères composant le mot de passe (ici 15):

S = a + a^2 + a^3 + ......+a^n = (a*(a^n - 1)/(a - 1))

Pour a = 95 et n = 15, on obtient: S = (95*(95^15 - 1)/(95 - 1))

Donc, pour a et n suffisamment grands, ces tentatives supplémentaires ne changent pratiquement pas le total.

Tout ça en ne prenant pas en considération un éventuel blocage après x échecs et évidemment la possibilité de tomber à tout moment sur la bonne combinaison!

en utilisant le module mathematique de l’editeur du forum

voir ici

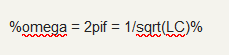

Comme suggéré, le forum traduit maintenant les caractères spéciaux utilisés dans les formules mathématiques ou en radio. Par exemple : omega, Omega … Pour cela, il suffit d’encadrer le passage à traduire par ‹ % ›. Par exemple : %x^2% donnera x^2 Tableau des caractères traduits lorsqu’ils sont encadrés par % : Tableau des lettres grecques : beta β gamma γ Gamma Γ delta δ Delta Δ epsilon ε varepsilon ɛ zeta ζ eta η theta θ Theta Θ vartheta ϑ iota ι kappa κ lambda λ Lambda Λ m…

Comme ça:

Ce qui donne:

Autre exemple:

donne:

omega = 2pif = 1/sqrt(LC)

Merci pour vos réponses

Je ne savais pas que ces fonctions existaient sur le forom