1.1 DESCRIPTION DU SYSTEME DE CONTROLE D’ACCES

Ces besoins sont satisfaits au travers du brouillage de l’information. La description qui suit est centrée

sur le fonctionnement des mécanismes mis en oeuvre au niveau du terminal de réception avec une

description de son environnement destinée uniquement à compléter la compréhension de ces

mécanismes.

Le brouillage est décrit par le schéma suivant :

Information brouillée ----------------->

combinaison d’accès ---------------->

Deux mécanismes sont donc à décrire :

acquisition de la combinaison d’accès

1

1----> dispositif de débrouillage ----> lnfos claires

1

1

débrouillage de l’information grâce à la combinaison.

Une description plus précise du mécanisme d’acquisition de la combinaison d’accès passe donc par

deux points :

la description du contenu de la messagerie d’accès

la description du porte-clés et son fonctionnement.

1.2 • La messagerie d’accès

La messagerie d’accès est composée d’instruction de validation. Chaque instruction de validation

comprend:

un identificateur d’audience qui défini les destinataires de l’instruction de validation ;

un paramètre de validation qui indique des conditions particulières à satisfaire pour utiliser l’instruction

de validation

un message de validation qui est un cryptogramme de la combinaison d’accès.

1.2.1 • Le porte-clés

1 - contenu du porte-clés : La mémoire du porte-clés contient un certain nombre d’autorisations.

Chaque autorisation comprend :

un identificateur d’autorisation qui est le pendant de l’identificateur d’audience d’une instruction de

validation ;

un paramètre d’autorisation qui fixe des limites à l’autorisation : dans le cas du SYSTER, une

condition de date, la date du jour figurant dans le paramètre de validation devant être comprise entre

les dates de début et de fin figurant dans le paramètre d’autorisation.

une clé d’autorisation qui sert à paramétrer l’algorithme cryptographique exécuté dans le porte-clés

pour reconstituer une combinaison d’accès en déchiffrant un message de validation.

2 - vérification de l’accessibilité du service : Pour qu’un service soit accessible, il est nécessaire

que soit non vide l’intersection de l’ensemble des identificateurs d’autorisation inscrits dans le porteclés

et de l’ensemble des identificateurs d’audience contenus dans la messagerie d’accès.

3 - calcul de la combinaison d’accès : La combinaison d’accès est reconstituée dans le porte-clés

en déchiffrant un message de validation à l’aide d’un algorithme paramétré par la clé d’autorisation et

le paramètre de validation.

En France, nous avons vu 2 types de cryptage ( le D2MAC eurocrypt n’ayant pas survécu) :

DISCRET, utilisé en France jusque vers 1992, mais encore utilisé ailleurs (Belgique par ex).

SYSTER, qui a pris la succession du Discret en France.

Ces deux systèmes utilisent des méthodes différentes :

DISCRET décale les lignes dans le sens horizontal, de 0, 0,9 ou 1 ,81Js, selon un rythme pseudo

aléatoire.

NAGRAVISION ou SYSTER procède par mélange de lignes dans une image. Le cryptage obtenu par

cette méthode est bien plus efficace que le précédent.

Nous ne nous occuperons ici que de ce dernier système

Le même canal véhicule aussi bien l’information brouitlée, que les informations de débrouillage.

La chaîne de transmission se compose alors, des éléments suivants :

A l’émetteur :

Un système permettant le mélange de lignes du signal vidéo

Un système d’insertion des données de décryptage sur le signal vidéo.

A la réception :

Un système séparateur des données de décryptage

Un élément de calcul de décryptage

1.3 PRINCIPES GENERAUX DU NAGRAVISION/SYSTER

Avant de parler du décodage, il est bon de parler du codage.

C’est une méthode de cryptage où chaque ligne d’image (23 - 309) d’une trame d’une image en clair

reçoit un numéro pseudo aléatoire déterminant l’adresse (B) d’une ligne de mémoire dans laquelle

cette ligne sera stockée à la réception et où l’instant de l’émission la dite ligne est définie de sorte qu’à

la réception cette ligne provoque la sortie de la ligne précédemment stockée à cette adresse, au bon

moment, de sorte que l’image en clair soit reconstruite.

Chaque trame d’émission est codée par une fonction de cryptage différente de la trame précédente

A la réception, la fonction de décryptage doit suivre celle de l’émission.

Chaque fonction de cryptage consiste en l’émisston d’un groupe de lignes de l’image vidéo dans un

ordre différent de l’ordre normal d’une image en clair. A la réception, une mémoire comprenant un nb

prédéterminé de lignes (32), chaque mémoire de ligne étant capable de stocker 1 ligne reçue. Le

stockage d’une ligne reçue provoque la sortie de la ligne précédemment rangée à cette adresse,

indiquant pour chaque ligne émise, l’adresse en mémoire dans laquelle la ligne émise doit être

stockée, et déterminant l’instant d’émission de cette ligne, de sorte qu’elle remplace en mémoire la

ligne juste à l’instant où la précédente ligne doit être récupérée pour reconstituer l’image en clair.

A l’émetteur, la méthode de cryptage consiste à :

allouer à chaque ligne d’image l’adresse pseudo aléatoire de la mémoire dans laquelle cette ligne

sera stockée à la réception ;

déterminer l’instant d’émission (ou ordre d’émission) de cette ligne qui provoque à la réception, en

réponse au stockage de cette ligne en mémoire à son adresse, la sortie de la ligne précédemment

stockée à la même adresse, pour reconstituer l’image en clair.

A l’émetteur, la méthode de cryptage comprend :

maintenance permanente d’une table de correspondance entre d’une part le numéro d’identification

de chaque ligne d’au moins une trame de l’image en clair, et d’autre part son adresse de stockage en

mémoire, à la réception.

En bref, le système de cryptage stocke dans une mémoire de trame, l’image en clair dans l’ordre.

On détermine alors l’adresse de la ligne à sortir à partir d’une table dont l’accès est défini par le point

de départ dans cette table. Ce point d’accès est défini à chaque trame. On peut l’appeler OFFset.

L’évolution dans la table est définie par un autre paramètre, l’INCrément, qui vient s’ajouter à l’offset, à

chaque ligne (vidéo), donnant dans la table, le paramètre définissant la ligne à émettre.

Ces deux paramètres, OFF/INC sont calculé à partir de la fonction de brouillage. Cette fonction,

probablement compliquée et très secrète ne présente pour nous, qu’un intérêt restreint.

A la réception, il faut donc procéder à l’inverse.

Une fonction de décryptage défini la paire OFFSET/INCREMENT à appliquer à la même table, qui

nous fournira à chaque ligne l’adresse où aller stocker la ligne entrante, et sortir la ligne à envoyer à

l’écran.

Cette partie sera analysée en détails plus loin.

Simultanément, il faut que l’émetteur envoi les éléments pour que le récepteur puisse calculer cette

paire

OFF/INC. C’est le rôle de la partie numérique de la transmission, véhiculée par des lignes du signal

vidéo ne faisant pas partie de l’image utile. Ces lignes se trouvent pendant la suppression trame, entre

les lignes 5 et 23, et 317 et 345. Cet espace est aussi utilisé par le télétexte, pour envoyer des pages

d’informations ou de sous-titres, selon le standard CEEFAX, puisque la France n’a pas su imposer

son système ANTIOPE pourtant plus performant. …

Les informations qui nous intéressent sont donc mises en forme selon un standard proche du

CEEFAX, mais utilisant une fréquence bit plus faible, de façon à être sûr d’une bonne transmission,

même en cas de réception difficile ou de matériel mal réglé.

Il est utilisé 2 lignes par trame, pour véhiculer les informations. Que nous nommerons par la suite,

lignes DIDON, pour Diffusion de DONnées. Simultanément, ces lignes transportent des informations

relatives à la réactualisation des abonnés, et comme nous le verrons plus tard, à la modification ou

l’actualisation des programmes (logiciels) de fonctionnement des décodeurs.

A la réception, on a le schéma suivant :

Information brouillée + messagerie d’accès

1

messagerie d’accès <----1-----> information brouillée

\ 1-------> données claires

\ 1

> combinaison d’accès—>------1

C’est dans l’opération permettant de passer de la messagerie d’accès à la combinaison d’accès que

réside la sécurité du système.

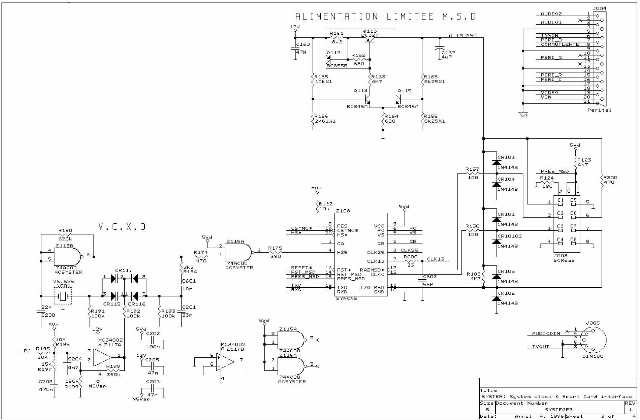

Afin de ne pas contraindre les fabricants de terminaux par des règlements de sécurité, cette opération

est réalisée dans un organe périphérique du terminal : le porte-clés. Pour le SYSTER, ce porte-clés

prend la forme d’une petite clé en plastique contenant un microcontrôleur, et pour le numérique, la

forme d’une carte à puce, semblable aux cartes de crédit

Dans le système NAGRAVISION, la messagerie d’accès fournie au porte-clés un message codé

toutes les 2 secondes. Le porte-clés décrypte ce message et rend au décodeur, la combinaison à

appliquer pour les 2 secondes qui suivent. Ce message codé sera appelé plus loin ‹ cyphertext › ou

encore Question06, du nom de son indicatif.

Outre les informations propres au décryptage, il est nécessaire de disposer d’un système

d 'actualisation du porte-clés, afin que le client qui a acquitté son abonnement reçoivent les bonnes

informations, et que le client qui a cessé son abonnement ne reçoive pas les dites informations.

De quelles informations s’agit-il ?

Tout d’abord, la clé que le porte-clés doit utiliser comme variable pour effectuer le calcul correct sur

les informations de décryptage. C’est la ‹ clé de décryptage ›.

Ensuite, des informations sur les dates de validité de son abonnement. Ces dates définissent une

période pendant laquelle le porte-clés est autorisé à effectuer le calcul ou tout au moins, à fournir le

résultat.

Sur un système comme Canal+, qui compte quelques 4 millions d’abonnés, il faut pouvoir informer

chaque porte-clés individuellement.

Le système repose sur l’utilisation de salves d’octets, comportant les informations voulues, et

transmises sur les mêmes lignes DIDON que les Question06 citées plus haut. En effet, une

information de décryptage toutes les 2 secondes laisse de la place pour d’autres informations. Comme

on le verra plus loin, il y a 44 octets disponibles par trame d’image, soit toutes les 20ms.

1.3.1 PRINCIPE D’ACTUALISATION

Chaque porte-clés (la clef) est repéré par 2 éléments :

un numéro, inscrit sur l’étiquette, et

un numéro de client, inscrit dans la mémoire de la clef.

Le numéro de clef, inscrit sur l’étiquette, donc accessible facilement permet de relier la clef à un

groupe composé de 256 éléments.

Le numéro de client, se décompose en 2 parties : un ensemble de 3 octets, formant un numéro de

groupe, et un octet d’adressage, personnalisant la clef dans le groupe.

Un groupe couvre donc 256 clefs.

L’émetteur fabrique des salves d’information pour chaque groupe.

De cette manière, une salve d’information s’adresse à un ensemble de 256 clefs. Dans cette salve

d’information, une zone de 256 bits sert à désigner exactement la clef à qui est destinée l’information.

Chaque bit de cette zone de 256 désigne une clef bien précise du groupe.

Chaque salve d’information peut alors renseigner entre 1 et 256 clefs. Si dans un groupe tous les

abonnés ont acquitté leur dû, la zone de 256 bits sera tout à 1.

Par contre, si un abonné se retire, le bit qui concerne sa clef sera mis à 0, et les informations ne

seront pas prélevées par la clef.

Aussi, si pour une raison quelconque une clef n’est pas réactualisée alors qu’elle aurait dû l’être, une

réactualisation individuelle peut avoir lieu sur simple appel téléphonique (ou minitel). Dans ce cas, un

seul des bits de la zone d’adressage est à 1. On verra des exemples lors de l’étude des salves 05.

A l’initialisation, le décodeur à connaissance du numéro de groupe de la clef qu’il supporte, ce qui lui

permet de filtrer les informations utiles

Les informations transmises de cette manière sont :

Une salve pour l’actualisation de la plage de dates de validité.

Une salve pour l’actualisation des clés de décryptage

Une salve pour la désactivation des clefs hors circuit.

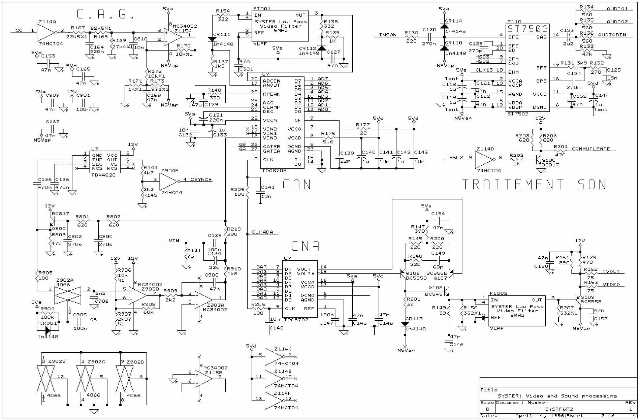

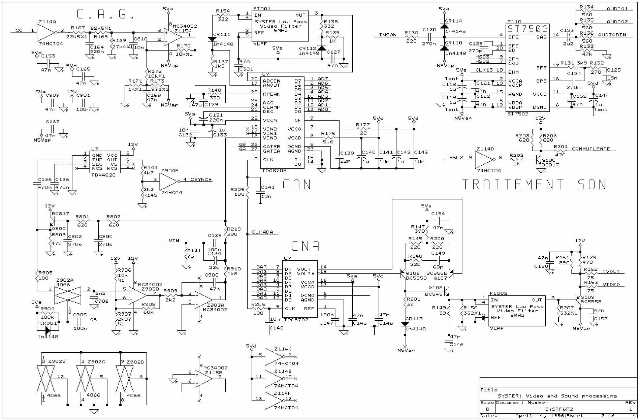

1.3.2 CRYPTAGE

Le son est également crypté, selon un système bien connu des amateurs émetteurs : une inversion

du spectre du signal, par modulation d’un signal à fréquence haute, et suppression de la bande

latérale haute (SSB en bref).

Voyons un peu plus en détail, le fonctionnement du système de décryptage.

Tous les débuts de trame, le processeur doit connaître la paire INCrément 1 OFFset qui lui permettra

de calculer à chaque ligne de la trame en question, les adresses du buffer vidéo à utiliser.

Bien entendu, cette paire INC 1 OFF doit être en concordance avec celle utilisée par l’émetteur au

moment du cryptage.

Cette paire est le résultat d’un calcul effectué au début de chaque ligne, à partir du résultat de la ligne

précédente. Ce résultat dépendant lui-même du résultat précédent, il est évident qu’il faut de temps

en temps ‹ remettre les pendules à l’heure ›, ne serait-ce que pour le client qui vient d’allumer son

téléviseur.

Cette réinitialisation est effectuée toutes les 2 secondes.

Le calcul est étalé sur 50 trames, soit 1 seconde. On a alors répétition de la séquence précédente

pour couvrir les 2 secondes de rafraîchissement.

Le rafraîchissement en question est obtenu par l’envoi par 1 'émetteur d’un nouveau paramètre de

calcul.

Comme on utilise une voie de transmission hertzienne, il n’est pas garantit que l’information transmise

arrive en bon état dans tous les cas de réception (échos, antennes défectueuses, propagation difficile,

etc.).

Il est donc nécessaire de s’assurer que l’information arrive correctement.

Pour ce faire, deux dispositifs sont en place :

Redondance de l’information,

Fonctions de contrôle et de correction.

Le bon sens nous fait penser que si l’on envoie plusieurs fois la même information, on multiplie les

chances d’en avoir une en bon état. C’est la redondance. Mais pour être sûr qu’elle est en bon état,

encore faut-il pouvoir le vérifier. C’est la fonction de contrôle et de correction.

• - Redondance de l’information.

Elle est obtenue par l’envoi d’un nombre élevé de fois (1 0) de la même information, dans des instants

relatifs différents. Qu’est-ce que cela veut dire ?

Une séquence télévisée est constituée d’une suite d’images, plus ou moins contrastées, et qui sont

différentes, de l’une à l’autre. Ces différences peuvent introduire, dans des récepteurs de qualité

moyenne, des différences de niveaux et de qualité de réception des lignes support de l’information. Si

l’on transmet la même information à des instants différents, sur des contenus d’image différents, on

peut espérer en avoir au moins une de bonne dans le tas.

Dans le cas du SYSTER, on a besoin d’une information nouvelle tous les 2 secondes. La période est

relativement courte pour des séquences télévisées. En effet, en 2 secondes, (sur des émissions

normales), les changements de paramètres d’images sont peu nombreux. On va donc étirer ce temps

sur 128 secondes. Ceci représente 64 informations à stocker. Par contre, on dispose alors de 128

secondes pour obtenir chaque information en bon état.

Ces informations prennent la forme d’une salve de 16 octets, que l’on appellera ici, pour la

commodité, Question06.

Avant l’utilisation d’une Question06, celle-ci est envoyée 10 fois, à des instants variables, dans les 128

secondes précédent son utilisation. Comme il y a 64 Questions à envoyer, celles-ci sont alternées

dans le temps. Compte tenu de la quantité d’information à transmettre, et de la place disponible pour

l’envoi, on arrive à 10 envois par seconde. Les séquences d’envoi sont générées par 10 compteurs

évoluant de 0 à 63, initialisés différemment.

Il a été dît précédemment, que la séquence de cryptage dure 1 seconde (50 trames), et est répétée 1

fois, soit 2 secondes avant chaque rafraîchissement. Une initialisation est effectuée après réception

des 10 envois. Cette même initialisation est répétée la seconde suivante. Si pour une raison

quelconque, c’est manqué, la seconde suivante, et en désespoir de cause (pour en manquer 10 à la

suite, il faut vraiment ne pas avoir de chance), la même information est envoyée par l’émetteur 1

seconde après.

Donc chaque information (Question06) est envoyée 11 fois : 10 fois avant utilisation, et une fois en

cours d’utilisation, pour que, avec pas beaucoup de chance, on n’ai qu’une seconde de perte de

synchro au lieu de deux. Comme on le verra plus loin, le cadencement des envois est synchronisé par

des mots ‹ d’adresse ›.

• - Contrôle et Correction

Il ne suffit pas d’envoyer souvent une information, encore faut-il pouvoir contrôler que ce qu’on reçoit

est correct.

Ceci est assuré par un contrôle par ‹ checksum › à la réception de l’information. Si la salve d’information

reçue est défectueuse, cette salve est mise à O. Plus tard, une fonction de correction sera appelée. On

verra cela plus loin, mais il est bien évident que si la réception est complètement ‹ pourrie ›, le

fonctionnement ne pourra pas être assuré correctement, mais même une image non cryptée ne serait

pas comestible …

1.4 LA RECEPTION

Nous voilà au bout du câble d’antenne …

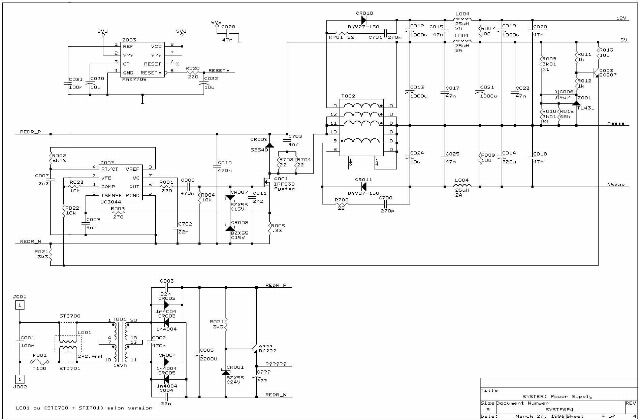

Le récepteur, qu’il soit satellite ou terrestre démodule le signal HF reçu, et sort un signal vidéo et un

signal audio.

Le signal vidéo est porteur d’un ensemble de lignes de l’image, mélangées et de lignes porteuses de

l’information utile pour le décryptage. Ce signal vidéo est expédié à une boîte noire, le décodeur.

1.5 LE DECODEUR

Le système est conçu pour être complètement transparent pour l’utilisateur. Il reconnaît sans

intervention une émission qu’il sait décrypter, et par le jeu de la commande de commutation lente de

la prise péritel du TV, il s’insère automatiquement dans le circuit…

Signalons au passage que la boîte noire que tout le monde connaît sait décoder le NAGRAVISION,

mais aussi le DISCRET. De plus, il existe des émissions codées NAGRAVISION en SECAM, en

France, mais aussi en PAL, pour les autres pays européens

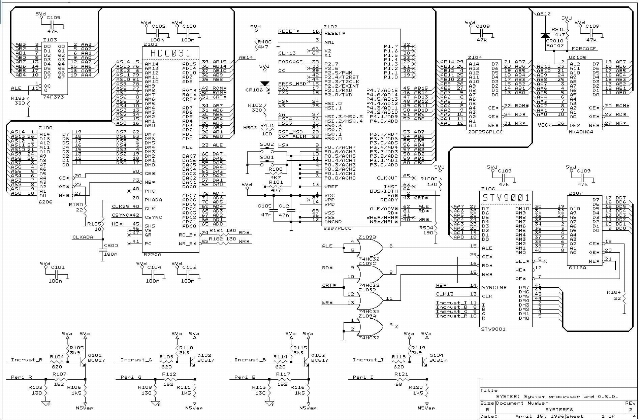

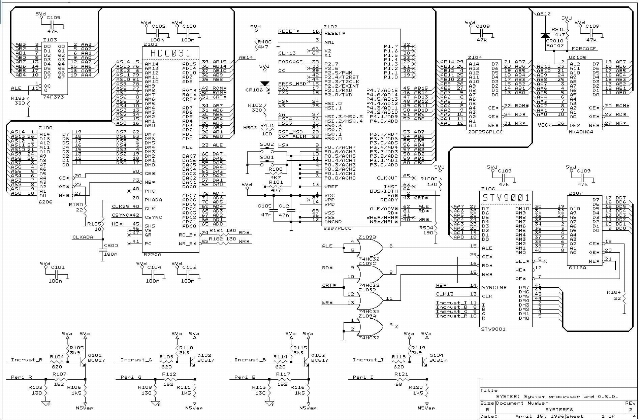

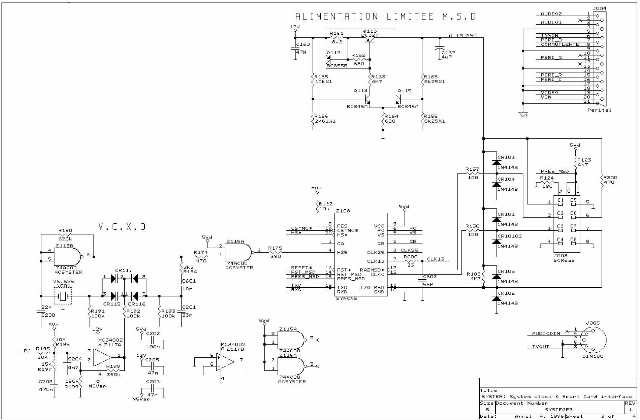

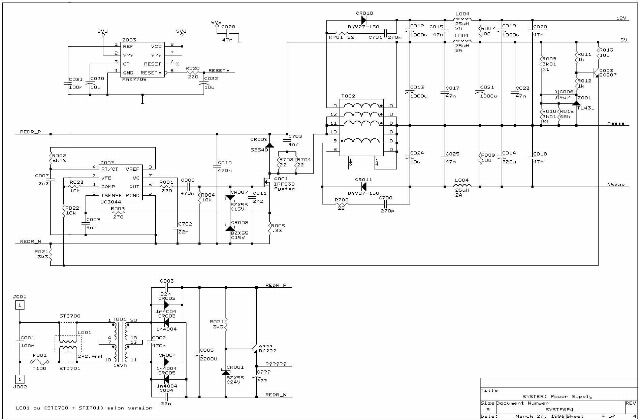

1.6 Schéma

Le schéma synoptique représente les principales fonctions de la section vidéo du décodeur.

Tout l’ensemble est cadencé par une horloge. Cette horloge est issue d’un quartz à 26,625MHz.

Cette fréquence n’est pas choisie au hasard.

Une ligne d’image vidéo composite, comprend une partie d’image utile et une partie signaux de

service.

La partie image utile occupe 52t…Js, et la partie service, le reste (12t…Js). Cette partie, aussi appelée

suppression ligne est décomposée en 2 zones ; La synchro ligne proprement dite sous forme d’une

impulsion négative de 0,3V et 2 paliers au niveau 0: le palier avant, qui suit la ligne précédente, pour

1 ,5tJS et le palier arrière, avant la partie utile de la ligne pour 4,9tJS. Ce palier est porteur d’une

information primordiale pour la couleur: c’est soit la salve de synchronisation PAL (burst), soit la salve

de référence couleur pour le SECAM. Cette salve fait partie intégrante de la ligne qui suit, et ne peut

en aucun cas en être séparée. On peut donc l’assimiler à la partie utile de la ligne. Ceci nous donne

52 + 4,9 égal 56,9iJS. On conserve aussi une partie du palier arrière de la ligne suivante, pour arriver à

57,690iJS.

Pour faire 768 points, il faut donc échantillonner toutes les 75,12 ns, soit 13,31250 MHz.

Pour des raisons pratiques exposées ultérieurement, on choisit le double, soit 26,625 MHz.

Le signal vidéo reçu par le téléviseur arrive par le port IN.

Il est dirigé d’une part vers le circuit séparateur de synchro pour générer les signaux de service

nécessaire au fonctionnement de l’ensemble, et d’autre part vers le convertisseur analogique 1

numérique TDA8708. Celui-ci transforme le signal analogique variant entre 0 et 1V en une suite de

niveaux logiques sur 8 fils (8 bits) donnant 256 niveaux possibles. (enfin pas tout à fait, on verra plus

tard)

Ces 8 bits sont appliqués à la mémoire de lignes, de capacité 32 lignes de 768 points 1 lignes, par

l’intermédiaire du gestionnaire de mémoire, qui effectue l’aiguillage correct des signaux, soit du

convertisseur AD vers la mémoire, soit de celle-ci vers le convertisseur Numérique 1 Analogique

(CDA) TDA8702. Ce gestionnaire reçoit ses ordres à partir du CPU qui commande l’ensemble.

Le signal numérique de la vidéo entrante est aussi appliqué au circuit extracteur de lignes DIDON.

Ce dernier récupère les informations envoyées par l’émetteur, et les transmet au CPU, qui prend les

décisions utiles. Ce même CPU sert d’interface entre les lignes DIDON porteuses d’informations, et le

système porte-clés qui effectue les calculs.

De ce synoptique, il ressort que la partie décodeur proprement dite n’est qu’un intermédiaire, et

gestionnaire. La partie qui contient le secret de fonctionnement se trouve dans le système porte-clés.

Il y a malgré tout quelques fonctions de calcul dans le CPU. En particulier, c 'est lui qui gère les tables

de calcul de l’Incrément 1 Offset. Il effectue également plusieurs fonctions de vérification de validité

des informations reçues par les lignes DIDON.

Les fonctions de gestion de mémoire et d’extraction des lignes DIDON sont rassemblées dans un

circuit qui répond au doux nom de HDC31.

Doctsf (Modèles & Marques)

Doctsf (Modèles & Marques) Annonces

Annonces